Los investigadores de ciberseguridad han informado sobre una nueva campaña que probablemente se dirija a entidades en el sudeste asiático con un malware de Linux previamente no reconocido el cual está diseñado para permitir el acceso remoto a sus operadores, además de acumular credenciales y funcionar como un servidor proxy.

Se dice que la familia de malware, denominada «FontOnLake» por la firma de ciberseguridad eslovaca ESET, presenta «módulos bien diseñados» que se actualizan continuamente con nuevas funciones, lo que indica una fase de desarrollo activa. Las muestras cargadas en VirusTotal apuntan a la posibilidad de que las primeras intrusiones que utilizan esta amenaza hayan estado ocurriendo ya en mayo de 2020.

Avast y Lacework Labs están rastreando el mismo malware bajo el nombre de HCRootkit.

«La naturaleza engañosa de las herramientas de FontOnLake en combinación con un diseño avanzado y una baja prevalencia sugiere que se utilizan en ataques dirigidos», dijo el investigador de ESET Vladislav Hrčka. «Para recopilar datos o realizar otra actividad maliciosa, esta familia de malware utiliza binarios legítimos modificados que se ajustan para cargar más componentes. De hecho, para ocultar su existencia, la presencia de FontOnLake siempre va acompañada de un rootkit. Estos binarios se usan comúnmente en sistemas Linux y además puede servir como mecanismo de persistencia «.

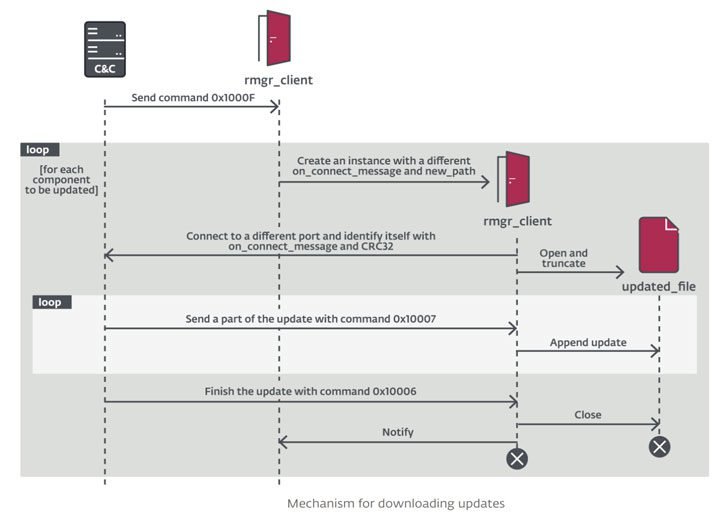

El conjunto de herramientas de FontOnLake incluye tres componentes que consisten en versiones troyanizadas de utilidades legítimas de Linux que se utilizan para cargar rootkits en modo kernel y puertas traseras en modo usuario, todos los cuales se comunican entre sí mediante archivos virtuales. Los propios implantes basados en C ++ están diseñados para monitorear sistemas, ejecutar comandos en secreto en las redes y exfiltrar las credenciales de la cuenta.

Una segunda permutación de la puerta trasera también viene con capacidades para actuar como proxy, manipular archivos, descargar archivos arbitrarios, mientras que una tercera variante, además de incorporar características de las otras dos puertas traseras, está equipada para ejecutar scripts de Python y comandos de shell.

ESET dijo que encontró dos versiones diferentes del rootkit de Linux que se basa en un proyecto de código abierto llamado Suterusu y comparte superposiciones en la funcionalidad, incluidos los procesos de ocultación, los archivos, las conexiones de red y él mismo, al mismo tiempo que puede realizar operaciones de archivos, y extraer y ejecutar la puerta trasera en modo de usuario.

Actualmente no se sabe cómo los atacantes obtienen acceso inicial a la red, pero la compañía de ciberseguridad señaló que el actor de amenazas detrás de los ataques es «demasiado cauteloso» para evitar dejar rastros al depender de comandos y controles diferentes y únicos (C2). servidores con diferentes puertos no estándar. Todos los servidores C2 observados en los artefactos VirusTotal ya no están activos.

«Su escala y diseño avanzado sugieren que los autores están bien versados en ciberseguridad y que estas herramientas podrían reutilizarse en campañas futuras», dijo Hrčka. «Como la mayoría de las funciones están diseñadas solo para ocultar su presencia, retransmitir la comunicación y proporcionar acceso de puerta trasera, creemos que estas herramientas se utilizan principalmente para mantener una infraestructura que sirve para otros fines maliciosos desconocidos».