Un peligroso Malware de crypto-minería continuó refinando y mejoró sus técnicas para golpear los sistemas operativos de Windows y Linux al configurar sus vistas en vulnerabilidades más antiguas, mientras se engancha simultáneamente a una variedad de mecanismos de difusión para maximizar la efectividad de su campañas.

«Lemonduck, un malware actualizado y robusto que se conoce principalmente por sus objetivos mineros de botnet y Cripto Minería, siguió la misma trayectoria cuando adoptó un comportamiento más sofisticado y aumentó sus operaciones», dijo Microsoft en una recarga técnica publicada la semana pasada. «Hoy, más allá del uso de recursos para sus actividades de BOT y minería tradicionales, Lemonduck roba las credenciales, elimina los controles de seguridad, se extiende a través de correos electrónicos, se mueve lateralmente y, en última instancia, reduce más herramientas para la actividad operada por el hombre».

El malware es conocido por su capacidad para propagarse rápidamente a través de una red infectada para facilitar el robo de información y convierta las máquinas en los bots mineros de Cripto Monedad desviando sus recursos informáticos para la Cripto minería ilegal. Lemonduck actúa como un cargador para los ataques de seguimiento que involucran el robo de credenciales y la instalación de implantes de la siguiente etapa que podrían actuar como una puerta de enlace a una variedad de amenazas maliciosas, incluido el ransomware.

Las actividades de Lemonduck se vieron por primera vez en China en mayo de 2019, antes de que comenzara a adoptar señuelos de COVID-19, en ataques de correo electrónico en 2020 e incluso las fallas de Exchange Server «Proxylogon» recientemente dirigidas para obtener acceso a sistemas sin parcho. Otra táctica de nota es su capacidad para borrar «otros atacantes de un dispositivo comprometido al deshacerse del malware en competencia y prevenir cualquier infección nueva al parchear las mismas vulnerabilidades que utilizó para obtener acceso».

- Cómo corregir el error «Algunas de sus cuentas necesitan atención» en Windows 10 y 11

- Windows Server publica actualizaciones sobre este amenazante problema de seguridad

- Las filtraciones revelan que podremos instalar múltiples proveedores de PC en la nube

- El nuevo modelo de Teams para invitados externos le brinda más control sobre las reuniones

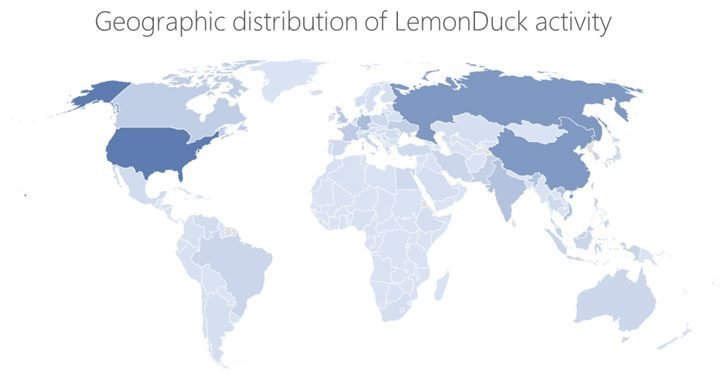

Los ataques que incorporan a Lemonduck Malware se han centrado principalmente en los sectores de fabricación y IOT, con los U.S, Rusia, China, Alemania, el U.K., India, Corea, Canadá, Francia y Vietnam, son los objetivos mas atacados.

Además, Microsoft superó las operaciones de una segunda entidad que se basa en Lemonduck para lograr «objetivos separados», que la empresa se modificó con nombre «Lemoncat». Se dice que la infraestructura de ataque asociada con la variante «CAT» ha surgido en enero de 2021, lo que finalmente lleva a su uso en los ataques que explotan vulnerabilidades dirigidas a Microsoft Exchange Server. Las intrusiones posteriores que aprovechan los dominios de CAT resultaban en la instalación de puerta trasera, la credencial y el robo de datos, y la entrega de malware, a menudo un troyano de Windows llamado Ramnit.

«El hecho de que la infraestructura de gato se usa para campañas más peligrosas no prioriza las infecciones de malware de la infraestructura de patos», dijo Microsoft. «En su lugar, esta inteligencia agrega un contexto importante para comprender esta amenaza: el mismo conjunto de herramientas, acceso y métodos se puede reutilizar a intervalos dinámicos, a un mayor impacto».